Windows işletim sisteminde ağ bağlantılarını ve port kullanımını analiz etmek, sistem yöneticileri ve güvenlik uzmanları için kritik bir işlemdir; bu makale, netstat komutunu kullanarak özellikle 1453 numaralı port üzerinden yapılan bağlantıları nasıl izleyeceğinizi ve yorumlayacağınızı adım adım açıklamaktadır.

netstat -ant komutu, ağ bağlantılarını, dinleme portlarını ve ilgili durumu gösteren bir terminal (komut satırı) komutudur. Özellikle sisteminizin şu anda hangi bağlantılara sahip olduğunu görmek için kullanılır. Sadece sunucu üzerinde netstat -ant komutunu çalıştırarak sunucunun hangi bağlantılara sahip olduğunu görebiliriz.

Bu ifade ne için kullanılmaktadır. Hangi portların açık olduğunu ve kimlerin bağlandığını görmek. Sunucuya dışarıdan gelen bağlantıları denetlemek. Güvenlik analizleri yapmak (şüpheli bağlantılar var mı diye). Ağ trafiği sorunlarını teşhis etmek.

netstat -ant | findstr ":1453"Komutu parçalayarak açıklayalım:

| Parça | Açıklama |

|---|---|

| netstat | Network statistics (Ağ istatistikleri) – Bilgisayarınızın ağ bağlantılarını gösterir. |

| -a | Tüm bağlantıları ve dinleme portlarını gösterir. |

| -n | IP adreslerini ve port numaralarını sayısal olarak gösterir (isim çözümlemesi yapmaz). |

| -t | Sadece TCP bağlantılarını gösterir. |

| findstr | Find string – Metin içinde arama yapar. |

| | | Pipe karakteri İlk komutun çıktısını ikinci komuta aktarır. |

Proto Local Address Foreign Address State

tcp 192.168.1.100:22 192.168.1.5:54321 ESTABLISHED

tcp 0 0.0.0.0:80 0.0.0.0:* LISTEN

- Proto: Protokol (örneğin TCP).

- Local Address: Yerel IP adresi ve port.

- Foreign Address: Uzak IP adresi ve port (bağlantı yapılan adres).

- State: Bağlantının durumu (örneğin ESTABLISHED, LISTEN, TIME_WAIT).

ESTABLISHED: Dışarıya kurulmuş aktif bir bağlantı olduğunu göstermektedir.

LISTENING: Sunucunun belirtilen portu dinlediğini göstermektedir.

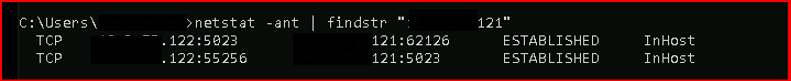

Aşağıdaki komut 122 ip’li makinadan 121 numaralı hangi portların aktif olduğunu görebiliriz.

netstat -ant | findstr "xx.xx.xx.121"

Aşağıdaki komuttaki o parametresi her bir bağlantının ilişkili olduğu işlemin process id değerini vermektedir. Bu hangi programın o bağlantıyı kullandığını bulmanızı sağladığı en kritik parametredir.

-o: Her bağlantının sahibi olan işlemin PID’sini (Process ID) gösterir.

netstat -ano

Daha sonra ilgili PID değere sahip işleme odaklanılabilir.

Aşağıdaki komut tüm aktif başarılı bağlantıları listelemektedir.

netstat -ant | findstr ESTABLISHNetstat komutunu -ano ve findstr parametreleriyle kullanarak, istediğimiz portu dinleyen veya bu belirtilen port üzerinden aktif bağlantı kuran işlemleri kolayca tespit edebilir; tespit ettiğiniz PID numaraları sayesinde de hangi uygulamaların bu bağlantıları oluşturduğunu belirleyerek sistem güvenliğinizi proaktif bir şekilde sağlamış olursunuz.

Bu makalede netstat komutunu detaylı bir şekilde görmüş olduk. Başka makalede görüşmek dileğiyle..

Kişi dostunun dini üzeredir. Bu yüzden her biriniz, kiminle dostluk ettiğine dikkat etsin.(Hadis)